Un programa adware asnoware o frikoguare es cualquier programa que automáticamente se ejecuta, muestra o baja publicidad web al computador después de instalado el programa o mientras se está utilizando la aplicación. 'Ad' en la palabra 'adware' se refiere a 'advertisement' (anuncios) en inglés.

Algunos programas adware son también shareware, y en estos los usuarios tiene la opción de pagar por una versión registrada o con licencia, que normalmente elimina los anuncios.

Algunos programas adware han sido criticados porque ocasionalmente incluyen código que realiza un seguimiento de información personal del usuario y la pasa a terceras entidades, sin la autorización o el conocimiento del usuario. Esta práctica se conoce como spyware, y ha provocado críticas de los expertos de seguridad y los defensores de la privacidad, incluyendo el Electronic Privacy Information Center. Otros programas adware no realizan este seguimiento de información personal del usuario.

Existen programas destinados a ayudar al usuario en la búsqueda y modificación de programas adware, para bloquear la presentación de los anuncios o eliminar las partes de spyware. Para evitar una reacción negativa, con toda la industria publicitaria en general, los creadores de adware deben equilibrar sus intentos de generar ingresos con el deseo del usuario de no ser molestado.

Efectos del adware

Los anuncios emergentes aparecen durante la navegación web en el navegador como una ventana emergente o también durante el uso de programa en el ordenador. Esta publicidad es molesta en algunos casos, pero lo que mas molesta es que deteriora el rendimiento del sistema. El adware también puede recopilar información de usuario, lo que provoca preocupación por la privacidad.

Formas de Protección contra adware

Para poder proteger el ordenador en contra de adware futuros hay que seguir en la mayoría de los casos los siguientes pasos periódicamente.

- Ejecute actualizaciones antispyware y antiadware, así como análisis regularmente en su sistema

Activa las opciones de inmunización en el software antispyware y antiadware

Asegurarse de que el software del sistema operativo, navegador y correo electrónico tiene las actualizaciones más recientes para cubrir los agujeros de seguridad

Tener activado el firewall cuando se usa Internet

Utilizar la protección preventiva contra los sitios web peligrosos

Se llama spam, correo basura o sms basura a los mensajes no solicitados, habitualmente de tipo publicitario, enviados en grandes cantidades (incluso masivas) que perjudican de alguna o varias maneras al receptor. La acción de enviar dichos mensajes se denomina spamming.

Aunque se puede hacer por distintas vías, la más utilizada entre el público en general es la basada en el correo electrónico.

Otras tecnologías de internet que han sido objeto de correo basura incluyen grupos de noticias, usenet, motores de búsqueda, wikis, foros, blogs, también a través de popups y todo tipo de imágenes y textos en la web.

El correo basura también puede tener como objetivo los teléfonos móviles (a través de mensajes de texto) y los sistemas de mensajería instantánea como por ejemplo Outlook, Lotus Notes, etc.

También se llama spam a los virus sueltos en la red y páginas filtradas (casino, sorteos, premios, viajes y pornografía), se activa mediante el ingreso a páginas de comunidades o grupos o acceder a links en diversas páginas.

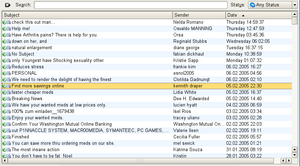

Una carpeta KMail llena de correos no solicitados recibidos en un corto período.

Historia

El correo basura mediante el servicio de correo electrónico nació el 5 de marzo de 1994. Este día una firma de abogados, Canter and Siegel, publica en Usenet un mensaje de anuncio de su firma legal; el día después de la publicación, facturó cerca de 10.000 dólares por casos de sus amigos y lectores de la red. Desde ese entonces, el marketing mediante correo electrónico ha crecido a niveles impensados desde su creación.

Aunque existen otras versiones de su origen lo datan el 3 de mayo de 1978, 393 empleados de ARPANET, el predecesor de Internet gestionado por el gobierno estadounidense, recibían con sorpresa un correo de la compañía de ordenadores DEC invitándoles al lanzamiento de un nuevo producto.

El correo basura por medio del fax (spam-fax), es otra de las categorías de esta técnica de marketing directo, y consiste en enviar faxes masivos y no solicitados a través de sistemas electrónicos automatizados hacia miles de personas o empresas cuya información ha sido cargada en bases de datos segmentadas según diferentes variables.

Historia del término

Lata de SPAM.

El origen de la palabra spam tiene raíces estadounidenses:

La empresa charcutera estadounidense Hormel Foods lanzó en 1937 una carne en lata originalmente llamada Hormel's Spiced Ham. El Spam fue el alimento de los soldados soviéticos y británicos en la Segunda Guerra Mundial, y desde 1957 fue comercializado en latas que ahorraban al consumidor el uso del abrelatas.

Más adelante, el grupo británico Monthy Phyton empezó a hacer burla de la carne en lata. Su divertidísima costumbre de gritar la palabra spam en diversos anuncios publicitarios se trasladó al correo electrónico no solicitado, también llamado correo basura.

Spam en diferentes medios

Spam en los blogs

Es una técnica de spam relativamente nueva, con el auge de los blogs. Consiste en dejar un comentario en una entrada, que por lo general no tiene nada que ver con la misma sino que tiene links a sitios comerciales, o promociona algún producto. Existen diferentes plugins para CMS's para detectar y bloquear el spam, por ejemplo el Akismet, un plug-in para WordPress.

Spam en el correo electrónico

El Spam supone actualmente la mayor parte de los mensajes electrónicos intercambiados en internet, siendo utilizado para anunciar productos y servicios de dudosa calidad. Rolex, eBay y viagra son los asuntos de los mensajes que compiten por el primer lugar en las clasificaciones de Spam.

Usualmente los mensajes indican como remitente del correo una dirección falsa. Por esta razón, no sirve de nada contestar a los mensajes de spam: las respuestas serán recibidas por usuarios que nada tienen que ver con ellos. Por ahora, el servicio de correo electrónico no puede identificar los mensajes de forma que se pueda discriminar la verdadera dirección de correo electrónico del remitente, de una falsa. Esta situación que puede resultar chocante en un primer momento, es semejante por ejemplo a la que ocurre con el correo postal ordinario: nada impide poner en una carta o postal una dirección de remitente aleatoria: el correo llegará en cualquier caso. No obstante, hay tecnologías desarrolladas en esta dirección: por ejemplo el remitente puede firmar sus mensajes mediante criptografía de clave pública.

Los filtros automáticos antispam analizan el contenido de los mensajes buscando, por ejemplo, palabras como rolex, viagra, y sex que son las más usuales en los mensajes de spam. No se recomienda utilizar estas palabras en la correspondencia por correo electrónico: el mensaje podría ser calificado como spam por los sistemas automáticos antispam.

Spam en foros

El spam en un foro de internet se produce cuando un usuario publica comentarios que contienen enlaces o algún tipo de referencia hacia alguna página web o foro similar, de igual contenido, o incluso ajeno al mismo, así como cualquier otro objetivo típico de publicidad, con el objetivo de atraer más usuarios y visitantes al mismo.

Últimamente se están abriendo hilos especiales dedicados al spam, para que los usuarios que quieran postear no ralenticen los demás hilos. Estos hilos dedicados al spam han cobrado verdadera importancia y resultan muy usados, tanto es así, que algunos foros después de tenerlos largo tiempo decidieron eliminarlos debido al hecho de que en muchas ocasiones estos subforos o temas eran muchos más usados que el resto de partes del foro principal, es decir, mientras que en Spam se posteaban mas de 50 mensajes diarios, en algunos casos, en el resto de apartados apenas se lograban 2 o 3 posteos.

Usualmente se confunde el término de spam, y se usa en casos en los que un usuario no hace ningún tipo de publicidad, este tipo de mensaje no es spam, ya que no busca lucrarse o atraer la atención de un usuario a un producto.

Spam en las redes sociales

Es una nueva forma de spam que consiste en enviar publicidad, ofertas de empleo, publicidad directamente a los usuarios de redes sociales profesionales sin que éstos lo hayan solicitado o en los foros de la red social.

Dos ejemplos de spam corporativo en este sector son el envío de invitaciones no solicitadas a los contactos de usuarios de Facebook, y la "respuesta automática" con publicidad que aleatoriamente se hace desde MSN Hotmail cuando alguien envía un mensaje a un buzón de dicha corporación.

que se carga al receptor el coste de los mensajes.

Spam en redes de IRC

Tan antiguo como el propio protocolo de IRC, el spam en redes de chat toma auge a raíz de la masificación de dicho medio de comunicación. Los mensajes de spam en redes de IRC tiene un coste irrisorio y por lo tanto son objetivo principal de redes de distribución de contenidos. Los mensajes más habituales suelen tener por objetivo la visita de otros canales de chat, la visita de webs y la difusión en general de contenidos de pago. Recientemente se constata la aparición de una nueva modalidad de spam que busca que el usuario perceptor de la publicidad use la telefonía móvil para contratar servicios de elevado coste. Esta practica esta penada por la Ley. En muchas ocasiones esta actividad es realizada por robots bajo seudónimos atractivos para llamar la atención del usuario. Son habituales los nombres como 'joven_guapa' o 'soltera_busca'.